人

已阅读

已阅读

无极4平台注册地址远程黑客可以修改CPU电压,从

作者:无极4平台 来源:无极4平台 发布时间:2019-12-14

Intel cpu中的一个未文档化的特性允许攻击者操纵Intel cpu的电压,无极4平台注册地址以控制的方式触发计算错误。这可以用来破坏Intel SGX可信执行环境的安全保证,该环境的目的是保护加密机密并隔离在内存中执行的敏感代码。

Intel Software Guard Extensions (SGX)是现代Intel CPU中出现的一种技术,它允许用户设置所谓的enclave,在enclave中,CPU对内存的一部分进行加密,并且不允许除enclave内部运行的程序之外的任何程序访问它。

与大多数受信任的执行环境一样,Intel SGX是一种解决方案,设计用于在程序内存中使用时保护数据,即使攻击者获得对操作系统的特权访问,无极4注册产业或者在虚拟化环境中访问hypervisor。它对于保护公共云基础设施上的加密操作和密钥特别有用。例如,它是微软Azure的机密计算产品的核心组件之一。

一个学术团队在英国伯明翰大学的研究人员,在奥地利格拉茨技术大学和KU比利时鲁汶,开发了一种新的故障注入攻击称为Plundervolt可以妥协英特尔新交所的秘密,以及潜在的触发记忆安全程序中的错误,没有这样的错误代码。

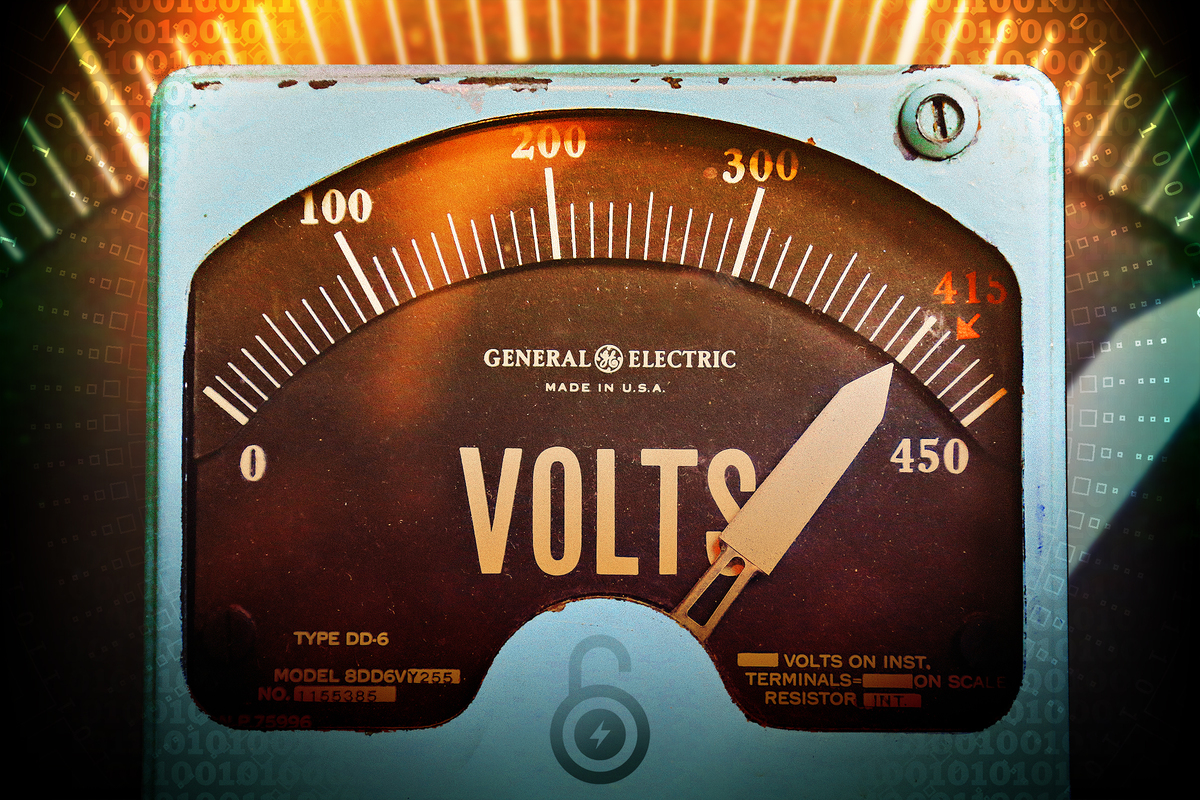

故障注入通过CPU电压缩放

故障注入攻击并不新鲜。它们包括操作系统的正常操作条件来发现意外的错误。在密码分析领域,这种攻击被用作一个侧通道来推断密码系统的内部状态,并通过操纵CPU的电源电压、内部时钟和其他环境条件来恢复密码密钥。这种技术被称为差分故障分析。

Plundervolt在这方面与之类似,但它没有使用物理操作,无极4最新注册链接而是利用了英特尔cpu已经具备的动态电压缩放功能,这种功能可以通过一个特殊的特定模型寄存器(MSR)从软件中触发。之所以出现这种无文档记录的软件接口,是因为现代cpu会自动调整它们的工作频率,从而根据工作负载来限制功耗和加热。

研究人员在与CSO共享的论文中写道:“使用这个接口来非常短暂地降低受害者SGX enclave计算期间的CPU电压,我们证明了一个有特权的对手能够将错误注入受保护enclave计算。”重要的是,由于故障发生在处理器包中,即在结果提交到内存之前,Intel SGX的内存完整性保护未能抵御我们的攻击。据我们所知,我们是第一家直接违反新加坡交易所诚信保证的攻击者。”

从Skylake一代开始,Plundervolt将影响所有启用sgx的英特尔核心处理器。前几代英特尔核心处理器也有欠压接口,但它不会对SGX构成威胁。

远程攻击

为了访问电压调整MSR,攻击者需要操作系统上的root特权。然而,SGX是专门为确保enclave代码执行和内存的机密性和完整性而构建的,即使在这种情况下也不例外。由于操作电压不需要物理访问,所以如果攻击者获得了在系统上执行代码的特权,则可以远程执行攻击。

“基于软件的错误攻击将威胁模型从本地攻击者(物理访问目标设备)转移到只执行本地代码的潜在远程攻击者,”研究人员说。一开始,这些攻击在攻击者没有特权甚至被沙箱化的情况下很有趣。然而,使用安全执行技术,如Intel SGX、ARM TrustZone和AMD SEV,特权攻击者也必须被考虑,因为他们是相应威胁模型的一部分。

研究人员证明,他们可以利用这种攻击从英特尔的RSA-CRT和AES- ni(硬件加速AES)实现中提取完整的密钥,并在SGX飞地运行。此外,这是在几分钟内实现的,计算工作量可以忽略不计。

内存安全错误

从Intel SGX中提取密码学密钥之前已经实现,例如通过预示CPU侧通道漏洞。然而,通过人为地将内存安全漏洞引入看似没有缺陷的代码中,Plundervolt也可能被用来破坏SGX enclaves的内存完整性保证。换句话说,即使开发人员做得很好,并确保他们的代码没有任何漏洞,攻击者也可以使用这种技术在代码在enclave内执行时将此类错误注入代码。

“就我们所知,我们是第一个探索错误乘法在编译器生成的代码中的内存安全含义的,”研究人员说。“与之前证明对ARM TrustZone加密实现进行频率缩放故障注入攻击的工作相比,我们发现低电压并不是加密算法独有的问题。”

缓解和应对

研究人员在他们的论文中提出了几种可能的对策,在硬件和微码级,以及软件级,通过使用抗故障的密码原语,以及应用和编译器加固。然而,它们中的许多都有各种各样的缺点,包括潜在的性能影响。

这一漏洞最早是在6月份向英特尔报告的,但其他学术研究团队也在8月份独立发现了这一漏洞。该公司将这一问题的严重程度定为CVE-2019-11157 (CVSS等级为7.9)。它与合作伙伴一起发布BIOS更新来解决这个问题。

据研究人员称,英特尔的补丁包括禁用特定的电压调整接口——MSR——在论文中识别。然而,他们注意到,通过其他电源或时钟管理特性可能存在额外的故障注入途径,但这些特性还没有被识别出来。

红帽公司产品安全保障项目经理Christopher Robinson告诉CSO:“今天公开宣布的所有问题都已经通过最新版本的英特尔微代码得到了解决,这些代码可以通过今天发布的红帽安全顾问(RHSA)获得,也可以直接从英特尔获得。”“红帽公司目前没有实施SGX,所以我们的客户不会受到任何SGX相关攻击的影响。与任何漏洞一样,Red Hat产品安全建议系统管理员评估他们自己环境中的特定风险和暴露,并强烈建议他们尽快部署最新的安全更新来纠正已知的漏洞。”